Wielu menedżerów wciąż nie zdaje sobie w pełni sprawy, że tak pomocny w ich codziennej działalności Internet jest równocześnie źródłem rosnącej liczby zagrożeń. Codziennie komputerowi złodzieje, hakerzy, a nawet państwa, wykorzystują globalną sieć do wykradania danych lub działania na szkodę firm, instytucji a nawet rządów. Dlatego warto obserwować nowe trendy w dziedzinie cyberzagrożeń i aktywnie przewidywać potencjalne ataki, zamiast czekać na kolejne uderzenie.

Z roku na rok rosną wydatki na walkę z cyberprzestępczością, a ataki w sieci mają coraz większą skalę. W połowie maja 2017 roku ofiarą cyberprzestępców padły szpitale, firmy telekomunikacyjne, transportowy gigant FedEx czy niemieckie linie kolejowe Deutsche Bahn. Hakerzy zaatakowali około 200 tysięcy komputerów w co najmniej 150 krajach. Do ataku użyli robaka o nazwie WannaCry, wykorzystali też podatność Eternal Blue, odkrytą przez amerykańską Agencję Bezpieczeństwa Narodowego. Komputery zostały zarażone przez tzw. ransomware, czyli oprogramowanie szyfrujące pliki w taki sposób, że urządzenia stają się bezużyteczne, a dane do momentu zapłacenia okupu – niedostępne. Polska szczęśliwie nie została dotknięta atakiem WannaCry na większą skalę.

CERT Orange Polska, specjalistyczna jednostka odpowiedzialna za bezpieczeństwo użytkowników Internetu korzystających z sieci operatora, w pierwszym kwartale bieżącego roku rozpoznała ponad 91 tysięcy ataków typu ransomware, co dało wzrost o 215% r./r. O 363% wzrosła liczba ataków złośliwego oprogramowania na urządzenia mobilne – od początku 2017 roku do końca marca zanotowano ich 110 tysięcy, a w całym 2016 prawie 139 tysięcy.

Liczba zagrożeń cyfrowych bardzo szybko rośnie. Przestępcy wykorzystują każdą lukę w systemach, niewiedzę i beztroskę użytkowników oraz brak wyobraźni decydentów.

To dlatego w Data Center Orange Łódź łącza chronione są rozwiązaniami bezpieczeństwa Orange (DDoS Protection, Malware Protection). To jedno z najnowocześniejszych i najbezpieczniejszych miejsc dla wirtualnego świata. 36% wszystkich wirtualnych serwerów dostarczanych globalnie przez OBS Orange Cloud for Business do spółek Orange Group hostowanych jest właśnie tu. W Centrum przechowywane są dane o kluczowym znaczeniu dla zachowania ciągłości działania systemów operatora, newralgicznych także dla bezpieczeństwa państwa i obywateli. Centrum spełnia wymagania Tier 3 oraz większość Tier 4; posiada także certyfikaty ISO/IEC 27001 oraz ISO/IEC 223011.

Eksperci od cyfrowego bezpieczeństwa z CERT Orange Polska nie zachowują wiedzy tylko dla siebie. We współpracy z Integrated Solutions, dostawcą nowoczesnych rozwiązań ze świata informatyki i telekomunikacji, wydali trzeci już raport o zagrożeniach w minionym roku i kierunkach oraz formach zagrożeń w obecnym, tym razem pod tytułem „Poprowadzimy cię w bezpieczną przyszłość”. Ponieważ sieć Orange obejmuje swoim zasięgiem około 40% polskiego Internetu, wnioski z raportu można bez ryzyka odnieść do całej sieci w naszym kraju.

Co się zdarzyło i co może się zdarzyć?

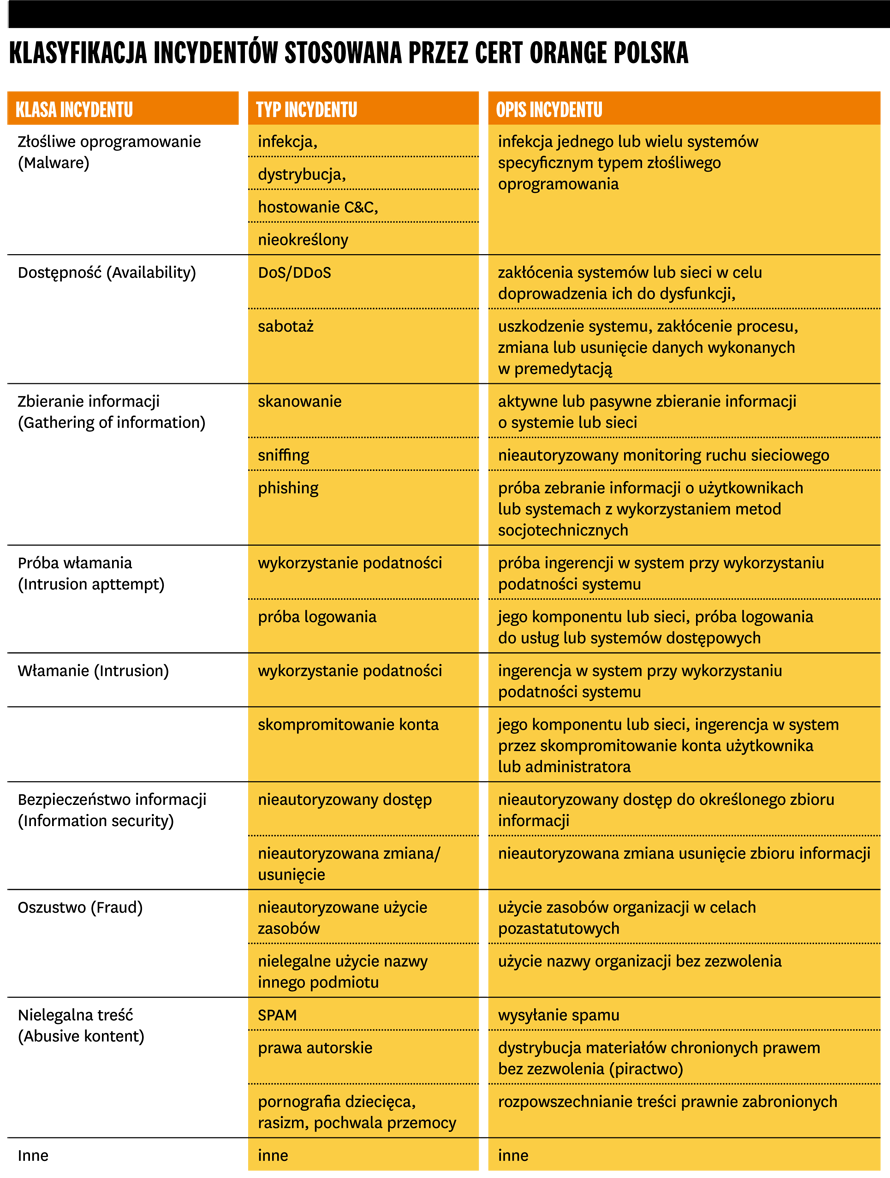

CERT Orange Polska w 2016 roku obsługiwał dziennie około 47 incydentów bezpieczeństwa. Przeważały „obraźliwe i nielegalne treści” (41%), prawie 20% przypadków to były próby włamań, 6,7% – malware, a niemal 17 na 100 incydentów to ataki DDoS (Distributed Denial of Service). Jeśli chodzi o charakterystykę tych ostatnich, praktycznie nie ma różnic między nami a resztą świata – i tu, i tam ataki trwały krócej, dokładniej wybierane były cele, do ich wykonania służyły między innymi urządzenia Internetu rzeczy (Internet of Things – IoT). Ataki typu DDoS polegają na „zalaniu” ofiary olbrzymią liczbą zapytań sieciowych, co prowadzi do wysycenia łącza internetowego lub serwerów atakowanego. W efekcie nie można skorzystać ze strony internetowej i/lub usług atakowanej firmy, co w dzisiejszym, sieciocentrycznym świecie zazwyczaj przekłada się bezpośrednio na straty wizerunkowe i biznesowe. Przeciwdziałanie atakom DDoS bez wsparcia ekspertów, a przy wyjątkowo dużych atakach– bez pomocy ze strony dostawcy usług sieciowych – jest bardzo trudne. Nowością w ostatnim czasie są ataki przy użyciu botnetów stworzonych z urządzeń Internetu rzeczy. Do odnotowanego w 2016 roku największego w historii ataku DDoS (prawie jeden terabit na sekundę) wykorzystano głównie zainfekowane wcześniej kamery internetowe oraz rejestratory obrazu. Według autorów raportu, problem IoT dopiero się zaczyna, ponieważ coraz więcej takiego sprzętu jest w naszych domach, a wielu producentom nie opłaca się inwestować zasobów i pieniędzy w tworzenie odpowiednich zabezpieczeń. W bieżącym roku nie możemy też liczyć na spadek liczby kampanii malware, ransomware oraz phishingu – autorzy raportu uważają, że w przypadku tych zagrożeń jeszcze przez długi czas będzie się sporo działo.

Użytkownicy ułatwiają hakerom życie

Mimo prowadzonych na szeroką skalę – również przez Orange Polska – prób podniesienia świadomości internetowych zagrożeń wielu internautów wciąż daje się oszukać i otwiera podejrzanie wyglądające załączniki czy klika w linki w mailach podszywających się pod znane marki. Odwagi atakującym dodają mała skuteczność wykrywania sprawców oraz niska liczba zgłoszeń do organów ścigania. Hakerzy mają też ułatwioną działalność, bo niekoniecznie muszą pisać złośliwe oprogramowanie od podstaw i samodzielnie planować kampanię. Dziś malware i narzędzia do jego dystrybucji można po prostu kupić i skonfigurować dla własnych potrzeb. Dlatego tak ważne są ciągła edukacja i ostrożne korzystanie z cybertreści.

Tomasz Matuła, dyrektor Infrastruktury ICT i Cyberbezpieczeństwa

Do ataków będą używane na szeroką skalę również media społecznościowe, przy wykorzystaniu coraz bardziej wyrafinowanych socjotechnik. Często wystarczy przekonać internautę do wykonania odpowiedniej czynności – kliknięcia w post lub wpisania z pozoru nieistotnych danych, jak np. imię matki – a stąd już tylko jeden krok do całkowitego przejęcia wirtualnej tożsamości. W przypadku wyjątkowo wartościowych „celów” przestępcy posuwają się nawet do skopiowania danych profilu znajomego potencjalnej ofiary (informacje, zdjęcia) na nowe konto społecznościowe i wysłanie prośby o ponowne przyjęcie. W efekcie, odruchowo akceptując wniosek „przyjaciela” naszego znajomego, cyberprzestępca uzyskuje dostęp do profilu użytkownika.

Innym zagrożeniem są fałszywe konkursy, które pojawiły się na Facebooku. Nagrodą są rzekomo darmowe lub bardzo okazyjne zakupy. Wystarczy polubić post, udostępnić go na swoim profilu i zamieścić pod nim komentarz o żądanej treści, aby umożliwić przestępcom dotarcie do kolejnych osób, czyli do znajomych pierwszych ofiar. Następnie na profilu pojawia się informacja, że dla sprawdzenia listy zwycięzców należy wypełnić udostępniony formularz i potwierdzić tożsamość numerem PIN otrzymanym w SMS‑ie, który ponoć ma zweryfikować numer telefonu „zwycięzcy”. Koszt tych wiadomości jest wysoki, ale o tym ofiara dowiaduje się z rachunku telefonicznego.

Nowością w ostatnim czasie są ataki przy użyciu botnetów stworzonych z urządzeń Internetu rzeczy. Problem IoT dopiero się zaczyna, ponieważ coraz więcej takiego sprzętu jest w naszych domach.

Poza wykorzystywaniem mediów społecznościowych i Internetu rzeczy w 2017 roku coraz częściej będą się zdarzały ataki na konkretne grupy zawodowe (potencjalne ofiary typowane na Facebooku czy LinkedIn), firmy, instytucje oraz całe sektory rynku. Choć od lat ulubionym celem hakerów jest sektor bankowy, nie można liczyć na to, że nie skierują swoich zainteresowań na inne branże.

Jak wyglądały najciekawsze przestępstwa 2016? Przyjrzyjmy się kilku wymienionym w raporcie CERT Orange Polska – zarówno tym, które znalazły się wśród 17 199 incydentów2 obsłużonych przez jednostkę, jak i tym, które po prostu miały miejsce w polskim Internecie.

Błąd w serwisie internetowym viasms.pl umożliwiający pobranie poufnych danych dowolnych klientów. Każdy klient tej firmy mógł pobrać treści umów pożyczkowych dotyczących innych klientów. Umożliwiał to trywialny system identyfikacji umów. Na firmowej stronie internetowej w odpowiednim miejscu pola adresowego wystarczyło wpisać identyfikator umowy, z których każdy kolejny był liczbą wyższą o 1. Problem wycieku danych osobowych mógł dotyczyć ponad 2 milionów umów. Umowy pożyczkobiorców zawierały m.in. numer PESEL, serię i numer dowodu osobistego, adres zamieszkania, adres e‑mail i numer telefonu.

Błąd w aplikacji mobilnej jednego z operatorów telefonii komórkowej pozwalający na dostęp do poufnych informacji innych klientów. Abonenci firmy, wykorzystujący do zarządzania swoim kontem serwis internetowy operatora lub jego aplikację, doświadczyli problemu automatycznego logowania na konta innych klientów tego operatora. Autologowanie skutkowało tym, że użytkownicy uzyskiwali nieuprawniony dostęp do danych kontaktowych innych abonentów. Mogli przeglądać informacje o płatnościach, historię połączeń, a także dokonywać zmian w wielu ustawieniach.

Ataki phishingowe na użytkowników bankowości elektronicznej mBanku. Wiadomość do klientów banku zawierała nieprawdziwą informację o zablokowaniu konta ze względów bezpieczeństwa, z powodu rzekomo nieautoryzowanego dostępu do konta. Klient był proszony w mailu o kliknięcie w podany link, który miał zweryfikować dane właściciela rachunku i odblokować konto. Kampania wykorzystywała kilka fałszywych domen, które nie były wykrywane przez przeglądarki jako phishing. Nieuważny klient mógł nie spostrzec, że link nie prowadzi do bezpiecznej strony banku (brakowało „https://”), a wiadomość została nadesłana z losowego adresu e‑mail. Kliknięcie w podany link skutkowało przejściem na fałszywą stronę mBanku i wypełnieniem poufnymi danymi fałszywego formularza.

W Internecie, podobnie jak za kierownicą samochodu, warto stosować zasadę ograniczonego zaufania.

Kampanie phishingowe związane z programem 500+. Cyberprzestępcy skopiowali oficjalną stronę rodzina500plus.gov.pl, tworząc niemal identyczną stronę w domenie info.pl (hostowaną w Polsce). Zablokowanie fałszywej strony poskutkowało utworzeniem nowego klona strony na net.pl (tym razem hostowanej w Rosji). Fałszywa strona oferowała złożenie wniosku online, wymagając w pierwszym kroku podania numeru telefonu beneficjenta. Na ten numer w wiadomości zwrotnej ofiara otrzymywała kod, którego wpisanie uruchamiało subskrypcję płatnych wiadomości SMS. Klienci Orange Polska byli zabezpieczani przed tym atakiem przez CyberTarczę. Usiłując wejść na podstawioną stronę, byli przekierowywani na specjalną witrynę, informującą o tym, że omal nie padli ofiarą phishingu.

W 2016 roku minęło 20 lat od momentu powstania w strukturach Telekomunikacji Polskiej jednostki przeznaczonej wyłącznie do dbania o bezpieczeństwo teleinformatyczne. W ubiegłym roku CERT Orange Polska jako jedyny zespół z naszego kraju dołączył do elitarnego grona 16 europejskich CERT‑ów o statusie Certified w ramach inicjatywy Trusted Introducer. Zanotował też bardzo dobry wynik podczas debiutu w paneuropejskich ćwiczeniach CyberEurope 2016, zajmując 6. miejsce na 114 zespołów uczestniczących w ćwiczeniach. Zespół CERT Orange Polska chronił m.in. przed atakami DDoS infrastrukturę obsługującą szczyt NATO oraz infrastrukturę PAP i KAI podczas Światowych Dni Młodzieży.

Oferuje użytkownikom swojej sieci:

ochronę przed atakami DDoS (ochrona zasobów internetowych firmy przed wolumetrycznymi atakami odmowy dostępu);

Web Application Protection (WAF as a Service) – ochronę udostępnianych w Internecie zasobów webowych klienta – serwerów i aplikacji – za pomocą platformy Web Application Firewall zlokalizowanej w sieci szkieletowej Orange;

SIEM as a Service – system SIEM (Security Information and Event Management) jest kluczowym elementem zarządzania bezpieczeństwem teleinformatycznym organizacji. Poprawnie skonfigurowany system zbiera zdarzenia z istotnych dla prowadzenia biznesu systemów i aplikacji oraz przeprowadza ich korelację w poszukiwaniu niepożądanych aktywności, mogących stanowić incydenty bezpieczeństwa i zagrożenie dla ciągłości procesów biznesowych;

SOC as a Service – możliwość korzystania 24 godziny na dobę ze wsparcia zespołu Security Operations Center (SOC);

Feed as a Service – dostarcza informacje o zaobserwowanej w infrastrukturze Orange złośliwej aktywności sieciowej;

IP Reputation Service – daje firmie dodatkowy poziom ochrony zasobów teleinformatycznych udostępnianych w Internecie na potrzeby prowadzenia działalności biznesowej (bankowość elektroniczna, systemy e‑commerce, portale intranetowe etc.);

audyt kodu źródłowego rozwijanego oprogramowania – pomaga wyeliminować już w fazie kodowania błędy, które mogą tworzyć krytyczne luki bezpieczeństwa podczas uruchomienia aplikacji w środowisku produkcyjnym;

testy bezpieczeństwa – penetracyjne i wydajnościowe (DDoS as a Service) mają wskazać ewentualne podatności systemu na włamania oraz możliwości odparcia ataku;

ochronę przed złośliwym oprogramowaniem (Malware Protection InLine) – monitorowany i analizowany jest ruch na styku firmy z Internetem pod kątem obecności złośliwego kodu w przesyłanych plikach (nie tylko wykonywalnych) i skryptach;

analizę złośliwego oprogramowania, które firma przesyła do CERT, oraz wnioski do dalszego postępowania;

bezpieczny DNS – geograficzne rozproszenie serwerów odpowiadających na zapytania DNS.

Kampania mailingowa podszywająca się pod Pocztę Polską. W treści fałszywej wiadomości internauci otrzymywali informację o braku możliwości doręczenia paczki. Zawartość maila mogła budzić podejrzenie z uwagi na dziwny zarówno tytuł maila, jak i adres nadawcy. Jednak nieuważny adresat, który chcąc poznać dane przesyłki, kliknął w link podany w mailu, był przekierowywany na stronę podszywającą się pod witrynę Poczty Polskiej. Ze strony pobierał plik wyjątkowo złośliwego oprogramowania Cryptolocker, który szyfrował pliki na dysku jego komputera. Odszyfrowanie plików było możliwe po wpłaceniu okupu.

Rozbicie lubelskiej grupy przestępczej okradającej konta bankowe. Policji i Prokuraturze udało się rozbić grupę przestępczą powstałą w województwie lubelskim, która miała charakter międzynarodowy i wykradła z banków 94 miliony złotych. Do przechwytywania danych z kont bankowych przestępcy wykorzystywali wirus Tinba. Bilans to 800 włamań na konta bankowe w Polsce, Europie, USA i Kanadzie. Poszkodowane zostały przede wszystkim firmy, uniwersytety, starostwa, urzędy wojewódzkie, ale również osoby prywatne. Grupa działała co najmniej od 2012 roku. Zatrzymano 148 osób, głównie z Polski i Łotwy. Poszkodowanym zwrócono 57 milionów złotych.

Wyciek danych z systemu PESEL 2016. Ministerstwo Cyfryzacji wykryło ogromny wyciek danych z systemu PESEL, których ślad prowadził do kilku kancelarii komorniczych. Jedna z kancelarii weszła w posiadanie aż 800 tysięcy rekordów danych osobowych polskich obywateli. System PESEL zawiera oprócz podstawowych danych osobowych obywateli także imiona i nazwisko rodziców, datę i miejsce urodzenia, stan cywilny, numer aktu urodzenia, adres zameldowania oraz serię, numer i datę ważności dowodu osobistego oraz paszportu. Sprawę wykryto dopiero po roku, chociaż w tym czasie liczba wysyłanych zapytań do systemu PESEL przez jedną z kancelarii osiągnęła 2 miliony i były one wysyłane także w nocy. Dane mogą trafić do darknetu, a dostęp do szczegółowych prywatnych danych obywateli daje przestępcom możliwość ogromnych nadużyć, np. ukradzenia cudzej tożsamości czy podrobienia dowodu osobistego.

Użytkownicy są coraz bardziej świadomi niebezpieczeństw

W czerwcu tego roku ICAN Research przeprowadził w grupie 262 przedsiębiorców badanie na temat bezpieczeństwa informatycznego. Zapytał, jak dużym zagrożeniem dla bezpieczeństwa danych i systemów w ich firmach jest mobilność (korzystanie z laptopów, smartfonów i tabletów). Aż 73% badanych uznało, że dużym lub bardzo dużym. W latach 2016 i 2015 było to odpowiednio 57% i 39%. Transmisja danych przez Internet mocno niepokoi 81% przedsiębiorców, a w dwóch poprzednich latach było to 57% i 44%. Jeszcze więcej boi się cyberprzestępczości: w roku obecnym 94%, w 2016 – 56%, a w 2015 – 53%. Na podstawie tylko tych danych można nabrać przekonania, że wśród zarządzających biznesem nastąpił statystycznie duży wzrost poczucia dyskomfortu w stosunku do obecności w wirtualnej przestrzeni. Nierzadko zadają sobie pytanie, czy faktycznie warto wszystkie zasoby digitalizować. Nie ma jednak ucieczki przed wirtualnym światem, choć obawy, jak widać z danych udostępnionych przez CERT Orange Polska, są całkowicie uzasadnione. Jak się bronić i jak minimalizować niebezpieczeństwo?

Proste reguły obronne

W Internecie, podobnie jak za kierownicą samochodu, warto stosować zasadę ograniczonego zaufania. Trzeba ciągle zadawać sobie pytania: Czy na pewno ten mail powinien do mnie trafić? Czy mam stuprocentową pewność, że przysłał go bank? Czy muszę klikać w załącznik w tym dziwnie wyglądającym mailu, wchodzić na podany link, wpisywać tam jakiekolwiek dane?

Jeśli coś wzbudzi choćby odrobinę wątpliwości – trzeba poświęcić chwilę, nawet dłuższą, na zastanowienie się. Przestępcy, używając mocnych i zdecydowanych impulsów do działania – na przykład grożą: karą finansową, blokadą konta, odebraniem dostępu, policją – chcą spowodować, żeby ofiara, kierując się emocjami, zareagowała instynktownie.

Warto też pamiętać o odpowiednim zabezpieczaniu swoich danych. Hasło powinno mieć 8 (a w przypadku danych wrażliwych 12) i więcej znaków i składać się z małych i wielkich liter, cyfr oraz znaków specjalnych. Nie wolno zapominać o aktualizowaniu oprogramowania, instalacji antywirusa oraz oprogramowania firewall. Należy ostrożnie posługiwać się danymi lokalizacyjnymi i pamiętać o ustawieniach prywatności. Z racji socjotechniki najpoważniejszym zagrożeniem stała się poczta elektroniczna, dlatego należy wprowadzić politykę bezpiecznego korzystania z tego środka komunikacji, a przede wszystkim nieprzerwanie edukować użytkowników.

Tekst na podstawie materiałów z Orange Polska

(1) ISO/IEC 27001 reguluje obszar kompleksowej ochrony danych poprzez pryzmat ochrony fizycznej i logicznej, jak również wdrożenia odpowiednich procesów w organizacji. ISO/IEC 22301 reguluje obszar zapewnienia ciągłości biznesowej organizacji. (2) Zdarzenie zagrażające lub naruszające bezpieczeństwo w sieci Internet. Do incydentów zalicza się m.in.: włamania lub próby włamań do systemów komputerowych, ataki typu DDoS, spam, rozsyłanie malware’u i inne przypadki naruszania zasad, które obowiązują w sieci Internet.

Ten tekst jest częścią projektu How to do IT. To twój sprawdzony przewodnik po cyfrowej transformacji i technologiach dla biznesu. Zapisz się na newsletter projektu!